Πλαστογράφησαν τον CFO αθλητικού οργανισμού ώστε να πείσουν υπάλληλο να μεταφέρει χρήματα

Ερευνητές της Avanan, εταιρείας της Check Point Software, εντόπισαν και απέκλεισαν μια κυβερνοεπίθεση με την οποία εγκληματίες του κυβερνοχώρου έστειλαν e-mail παριστάνοντας τον οκονομικό διευθυντή ενός μεγάλου αθλητικού οργανισμού για οικονομικό όφελος.

Οι δράστες προσπάθησαν να ξεγελάσουν έναν χαμηλόβαθμο στέλεχος του οικονομικού τμήματος, ώστε να στείλει χρήματα σε μια υποτιθέμενη ασφαλιστική εταιρεία. Η τεχνική της κυβερνοεπίθεσης που χρησιμοποιήθηκε είναι γνωστή ως επίθεση Business Email Compromise (BEC), όπου οι εγκληματίες του κυβερνοχώρου υποδύονται τους προϊσταμένους του οργανισμού για οικονομικό όφελος. Οι ερευνητές της Avanan προειδοποιούν ότι αυτές οι κυβερνοεπιθέσεις βρίσκονται σε έξαρση, παίζοντας με την επιθυμία των ανθρώπων να κάνουν καλή εντύπωση στο αφεντικό τους.

- Οι επιτιθέμενοι έχουν χτυπήσει περισσότερες από μία φορές

- Παρέχονται δύο παραδείγματα παραποιημένων μηνυμάτων ηλεκτρονικού ταχυδρομείου που παγιδεύτηκαν στην εκστρατείες

- Οι ερευνητές της Avanan παρέχουν αρκετές συμβουλές ασφάλειας στον κυβερνοχώρο για την προστασία από επιθέσεις BEC

Οι ερευνητές της Avanan, μιας εταιρείας της Check Point, εντόπισαν μια επίθεση στον κυβερνοχώρο που υποδύεται τον οικονομικό διευθυντή ενός μεγάλου αθλητικού οργανισμού για να πείσει έναν χαμηλόβαθμο υπάλληλο να στείλει χρήματα απευθείας στους χάκερ. Ο πλαστογραφημένος οικονομικός διευθυντής ζήτησε να σταλεί ένα τηλεγράφημα σε μια εταιρεία που φαίνεται να είναι ασφαλιστική. Η Avanan Research κατάφερε να εμποδίσει την κυβερνοεπίθεση.

Είναι σωστό να υποθέσουμε ότι η κίνηση πίσω από την επίθεση είχε οικονομικά κίνητρα. Λίγες πληροφορίες είναι γνωστές για τους επιτιθέμενους, εκτός από το ότι έχουν χτυπήσει περισσότερες από μία φορές.

Μεθοδολογία της επίθεσης

Ο τύπος της κυβερνοεπίθεσης που χρησιμοποιήθηκε είναι γνωστός ως επίθεση Business Email Compromise (BEC). Η μεθοδολογία επίθεσης σε αυτή την περίπτωση ήταν η εξής:

- Ο χάκερ δημιούργησε αρχικά έναν παραποιημένο λογαριασμό του οικονομικού διευθυντή της εταιρείας

- Ο χάκερ βρίσκει τη νόμιμη διεύθυνση ηλεκτρονικού ταχυδρομείου κάποιου μέλους της οικονομικής ομάδας

- Ο χάκερ δημιουργεί ένα μήνυμα ηλεκτρονικού ταχυδρομείου που μοιάζει να το έχει διαβιβάσει ο οικονομικός διευθυντής, με συνημμένες οδηγίες για τη διαδικασία.

- Ο οικονομικός διευθυντής ζητά από τον υπάλληλο να εμβάσει άμεσα χρήματα

- Αν ο υπάλληλος «τσιμπήσει», τα χρήματα θα καταλήξουν στο λογαριασμό του χάκερ

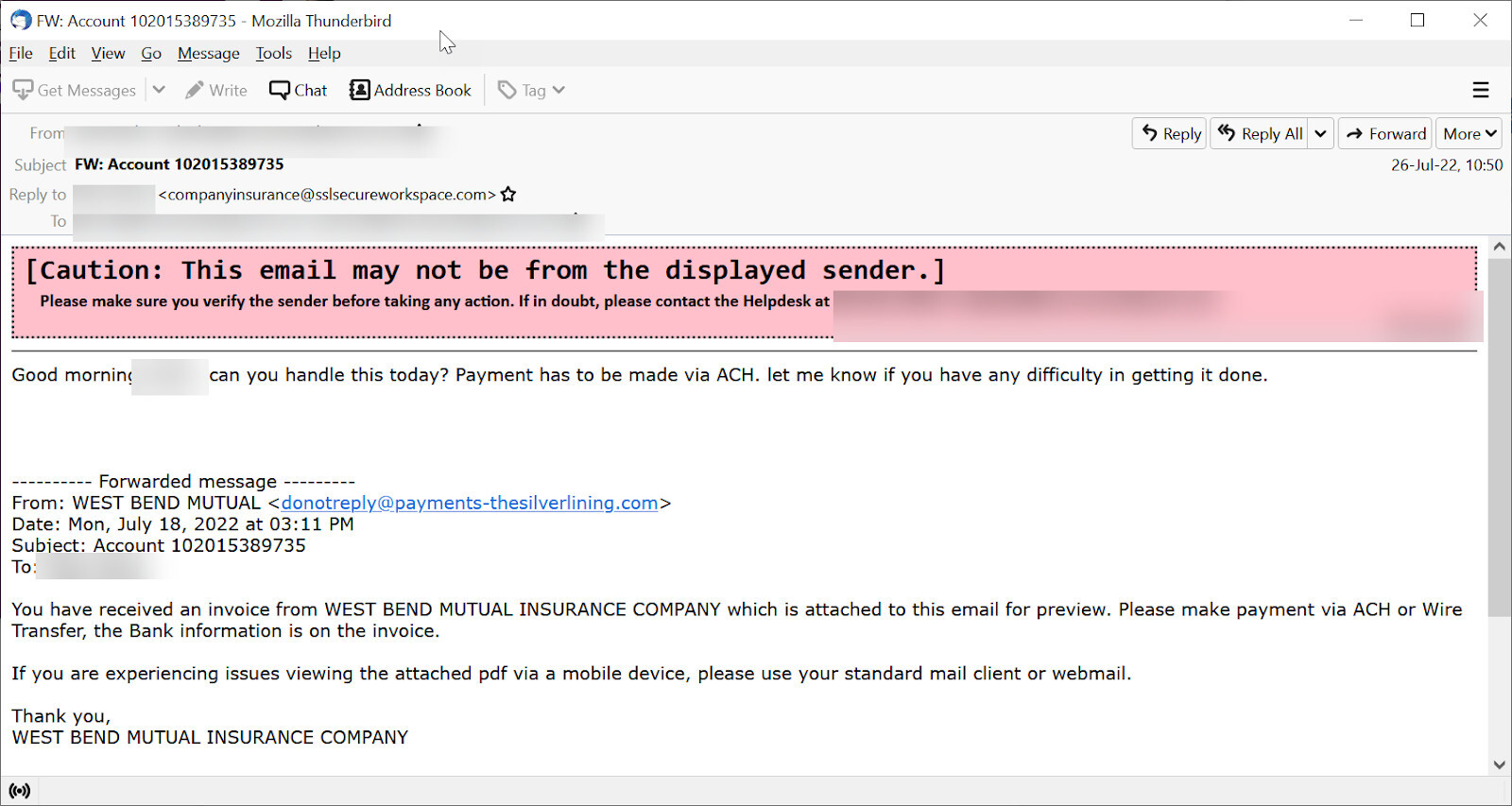

Email Example #1

Ο χρήστης λαμβάνει ένα μήνυμα ηλεκτρονικού ταχυδρομείου από τον οικονομικό διευθυντή αυτής της μεγάλης εταιρείας. Ο οικονομικός διευθυντής ζητά από τον παραλήπτη του ηλεκτρονικού ταχυδρομείου να καταβάλει πληρωμή σε μια νόμιμη ασφαλιστική εταιρεία, την West Bend Mutual. Ακόμα πιο έξυπνο είναι το γεγονός ότι η διεύθυνση URL στη διεύθυνση "from" προέρχεται από το σλόγκαν της. Ωστόσο, πρόκειται ξεκάθαρα για πλαστογραφία, καθώς η διεύθυνση "reply-to" στην κορυφή του email διαφέρει από τη διεύθυνση email της εταιρείας. Θα παρατηρήσετε το banner που δείχνει ότι το email δεν προέρχεται από τον εμφανιζόμενο αποστολέα. Αυτό προστέθηκε από το γενικό Office 365 του μισθωτή και όχι από την Proofpoint. Είναι το μόνο πράγμα που ειδοποίησε τον τελικό χρήστη ότι κάτι δεν πάει καλά.

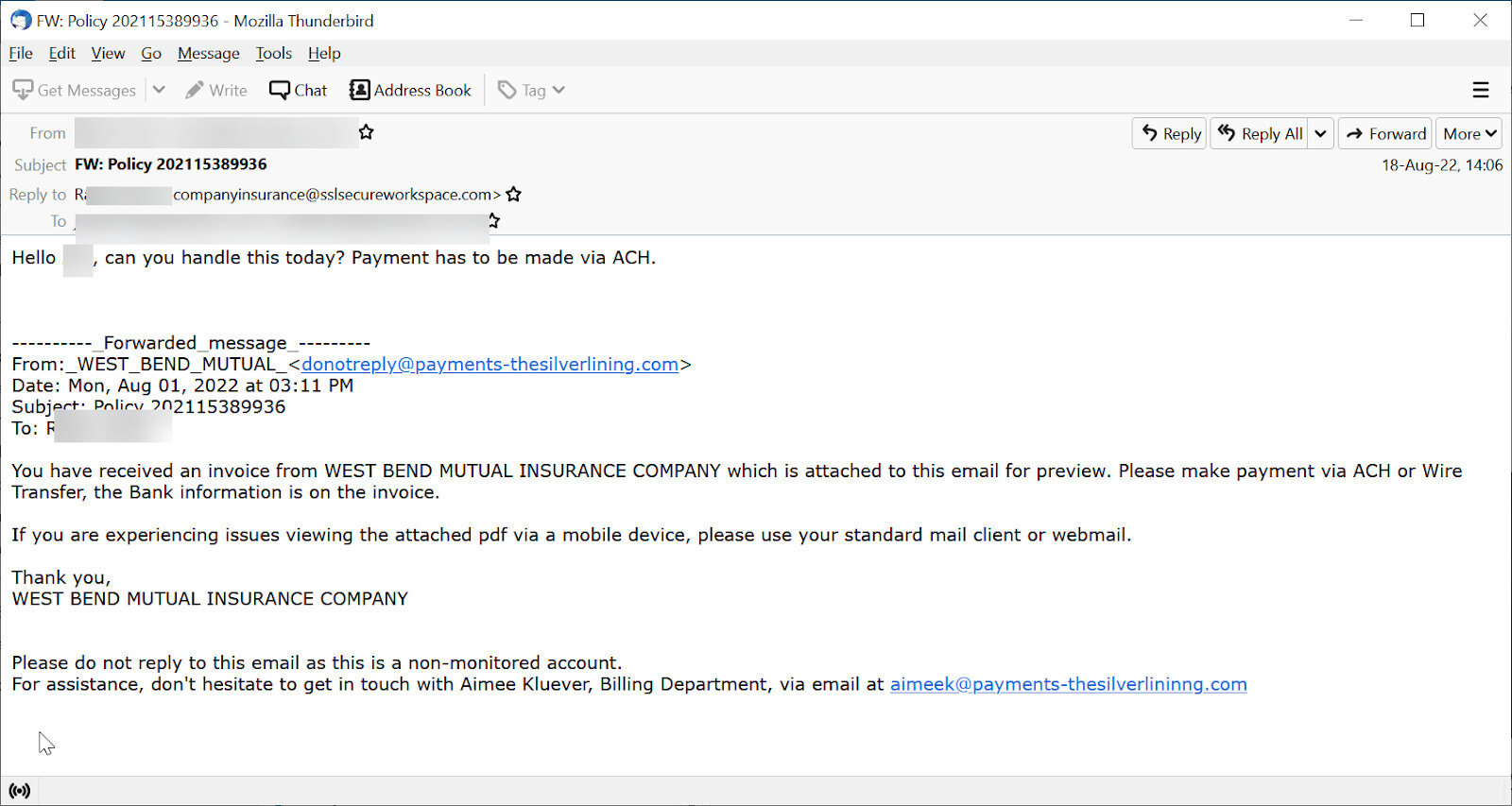

Email Example #2

Πρόκειται για ένα σχεδόν πανομοιότυπο μήνυμα ηλεκτρονικού ταχυδρομείου που επηρέασε μια άλλη εταιρεία. Στην πραγματικότητα, έχουμε δει δεκάδες τέτοιου είδους επιθέσεις. Παρατηρήστε δύο διαφορές: Δεν υπάρχει εξωτερικό banner που να προειδοποιεί τον τελικό χρήστη για πιθανό κίνδυνο- το μήνυμα ηλεκτρονικού ταχυδρομείου "Επικοινωνήστε" στο κάτω μέρος γράφει Silver Lining ως Silver Linning.

Σχόλιο του Jeremy Fuchs, εκπροσώπου της Avanan Research, μιας εταιρείας της Check Point Software:

«Ανακαλύψαμε μια επίθεση που υποκρίνεται τον οικονομικό διευθυντή ενός μεγάλου αθλητικού οργανισμού. Ο «ψεύτικος» οικονομικός διευθυντής -δηλαδή ο hacker- ζητά από έναν χαμηλόβαθμο οικονομικό υπάλληλο να στείλει ένα έμβασμα σε μια ασφαλιστική εταιρεία. Αντ' αυτού, το ποσό θα πήγαινε κατευθείαν στον hacker. Σε αυτή την περίπτωση, καταφέραμε να αποκλείσουμε επιτυχώς την επίθεση.

Αυτές οι επιθέσεις " Business Email Compromise" είναι εξαιρετικά δημοφιλείς, δύσκολα σταματούν και δύσκολα εντοπίζονται. Οι τελικοί χρήστες θα πρέπει πάντα να είναι προσεκτικοί πριν πληρώσουν τα τιμολόγια. Είναι προτιμότερο να επιβεβαιώνουν απευθείας με τον οικονομικό διευθυντή πριν την πληρωμή.

Συνιστώ ανεπιφύλακτα στους χρήστες να εφαρμόζουν προηγμένη ασφάλεια ηλεκτρονικού ταχυδρομείου που βασίζεται σε περισσότερους από έναν παράγοντες για να καθορίσει αν ένα μήνυμα ηλεκτρονικού ταχυδρομείου είναι κακόβουλο ή όχι. Φροντίστε να διαβάζετε ολόκληρο το μήνυμα ηλεκτρονικού ταχυδρομείου πριν ενεργήσετε, αναζητώντας τυχόν ασυμφωνίες ή παραξενιές».

Cyber Safety Tips

- Ελέγχετε πάντα τις διευθύνσεις reply-to για να βεβαιωθείτε ότι ταιριάζουν

- Αν ποτέ δεν είστε σίγουροι για ένα email, ρωτήστε τον αρχικό αποστολέα.

- Διαβάστε ολόκληρο το μήνυμα ηλεκτρονικού ταχυδρομείου- αναζητήστε τυχόν ασυνέπειες, ορθογραφικά λάθη ή ασυμφωνίες

- Εάν χρησιμοποιείτε banners, φροντίστε να μην βομβαρδίζετε τους τελικούς χρήστες με αυτά- χρησιμοποιήστε τα μόνο σε κρίσιμες στιγμές, ώστε οι τελικοί χρήστες να τα λαμβάνουν σοβαρά υπόψη τους

Σχόλια